Topoo靶机漏洞挖掘

实验环境

- 靶机:toppo

- 攻击机:Kali GNU/Linux Rolling

实验步骤

i. 查询一下靶机地IP地址

ii. 探测一下靶机运行了那些服务

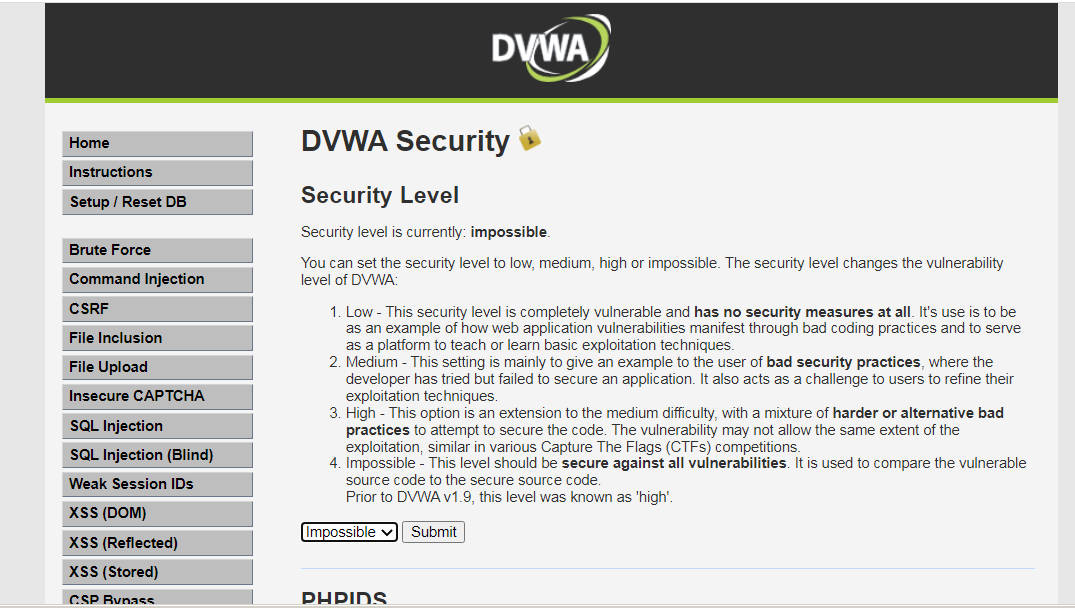

iii. 检测网站:

http://192.168.23.21:80发现没有漏洞可利用

iv.网站目录中有一个敏感信息地文件,找到该文件

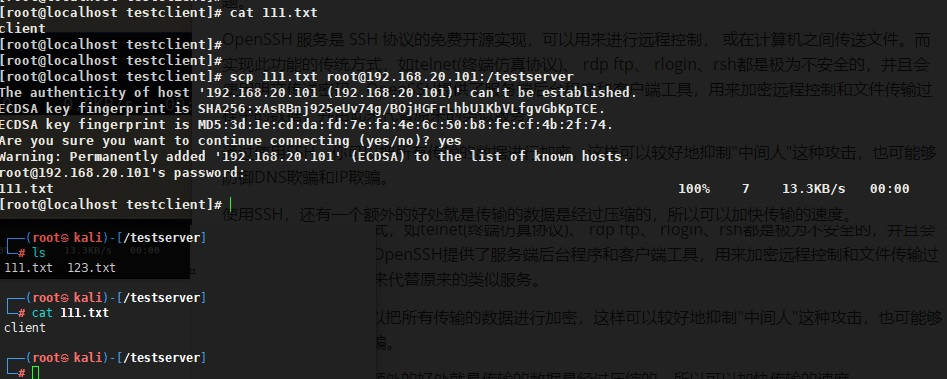

v. 尝试登录ssh

vi. 尝试读取/root/flag文件,获取文件中的信息,将提权检测脚本传到靶机并提权检测 。

直接执行/usr/bin/awk ‘BEGIN {system(“/bin/sh”)}’提升至root权限或者调用python -c “import os;os.setuid(0);os.system(‘/bin/bash’)”

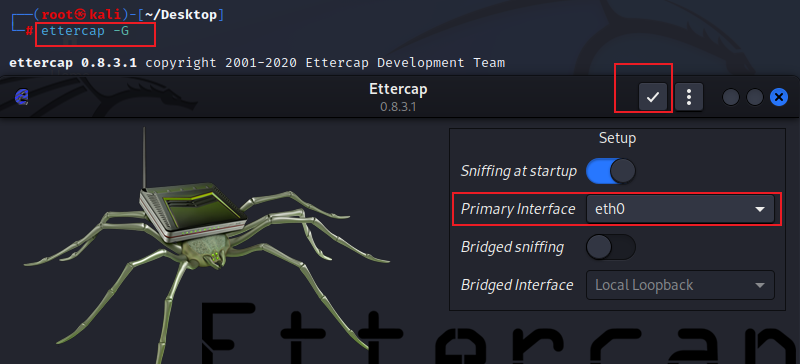

vii. 使用字典枚举破解root密码